آیا دسترسی به شبکه Zero Trust پاسخی برای امنیت سایبری شماست؟

داده ها یکی از با ارزش ترین و شکننده ترین کالاها در زندگی ما هستند، به ویژه برای عملیات کارآمد شرکت های بزرگ. داده ها از سوابق مالی گرفته تا قراردادهای عدم افشا، اطلاعات شخصی گرفته تا آمار و مالکیت معنوی نقش مهمی در عملیات تجاری ایفا می کنند. ماهیت با ارزش آن ریشه در نقش اساسی آن در حفظ عملکردهای تجاری بدون مشکل دارد و در دسترس بودن و یکپارچگی داده ها از اهمیت بالایی برخوردار است. با این حال، شکنندگی آن همچنان یک نگرانی است زیرا نیروهای خارجی، خواه رقیب باشند یا مجرم، به دنبال سرقت یا آسیب رساندن به آن هستند و بلایای طبیعی می تواند باعث تخریب تصادفی شود. ماهیت غیرقابل پیشبینی و نامطلوب این تهدیدها تنها بر نیاز به حفاظت و استفاده از zero trust برای حفاظت مناسب از دادههای ارزشمند تأکید میکند.

حفاظت از داده ها را می توان به دو بخش تقسیم کرد: حفظ فیزیکی داده ها و امنیت داده/اطلاعات – یک سپر دفاعی در برابر انواع متجاوزان.

مردم راه های متعددی برای محافظت از سلامت فیزیکی و مجازی اطلاعات ارائه کردند. امنیت سایبری مجموعه ای از ابزارها و مکانیسم هایی که دفاع را در برابر هرگونه دسترسی غیرمجاز از قرار گرفتن در معرض غیرارادی تا تلاش های تهاجمی برای سرقت و/یا آسیب رساندن به اطلاعات تسهیل می کنند.

در حال حاضر، حوزههای امنیتی اصلی که شناسایی شدهاند، زیرساختهای شبکه/ حیاتی، ابر، نقطه پایانی، موبایل، اینترنت اشیا و برنامههای کاربردی هستند. با گذشت زمان، مهندسان/معماران امنیتی طیف گسترده ای از ابزارها و اقدامات را برای پوشش شکاف های امنیتی احتمالی در تمام این زمینه ها توسعه دادند. همه آنها نقاط قوت و ضعف خود را دارند و همه در تلاش هستند تا امنیت کافی را در یک بودجه معقول بدون اینکه یک سازمان هزینه زیادی برای تعمیر و نگهداری بکند، فراهم کنند. با این حال، برای این بحث، من فقط بر روی اصطلاح مدرن و محبوب دسترسی به شبکه Zero Trust (ZNTA) تمرکز می کنم، که بسیاری معتقدند راه حلی برای امنیت سایبری است.

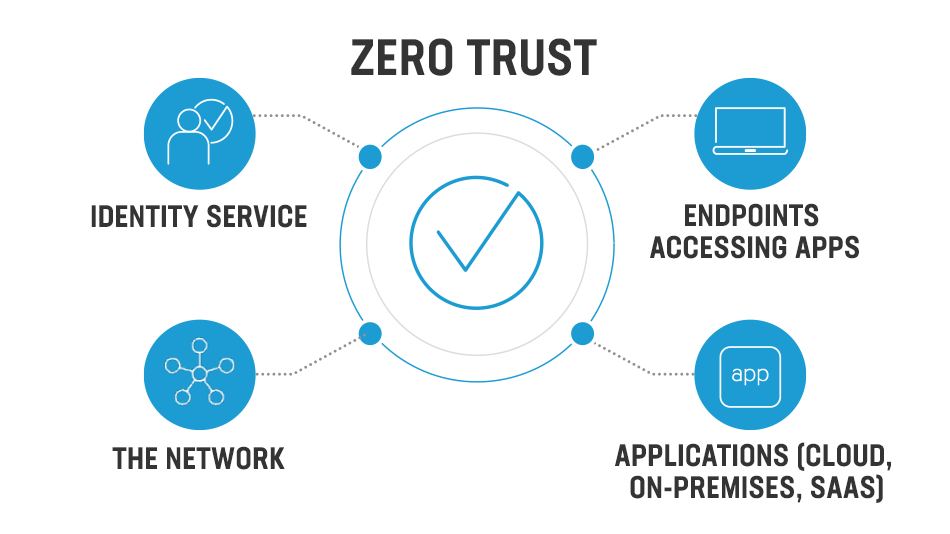

به گفته گارتنر، ZTNA “محصول یا خدماتی است که مرز دسترسی منطقی مبتنی بر هویت و زمینه را در اطراف یک برنامه یا مجموعه ای از برنامه ها ایجاد می کند.” ZTNA یک چارچوب امنیتی است که در آن یک «واسطه» وجود دارد که دسترسی از راه دور به برنامهها، دادهها یا خدمات سازمان را بر اساس معیارهای کنترل دسترسی بهصراحت فرمولبندی شده امکانپذیر میسازد. همچنین، ZTNA می تواند به عنوان جایگزینی برای شبکه های خصوصی مجازی (VPN) دیده شود. برخلاف VPN، دسترسی به کل شبکه را فراهم نمی کند، فقط به سرویس هدف دسترسی دارد.

بنابراین ZTNA چگونه کار می کند؟ این فرآیند با احراز هویت کاربر آغاز می شود که می تواند با استفاده از روش های مختلفی از جمله احراز هویت چند عاملی، احراز هویت مبتنی بر زمینه، بیومتریک و غیره انجام شود. هنگامی که کاربر احراز هویت شد، یک راه حل ZTNA یک تونل امن و رمزگذاری شده ایجاد می کند و به دستگاه کاربر اجازه دسترسی به یک برنامه خاص را می دهد. سایر برنامهها و سرویسها، و همچنین آدرس IP که برنامه روی آن اجرا میشود، هم از کاربر و هم از دنیای خارج پنهان میماند. این امر از طریق اجرای مفهوم “ابر تاریک” حاصل می شود، که کاربران را از دسترسی یا حتی آگاهی از وجود برنامه ها و سرویس های دیگر در شبکه شرکتی که مجاز به استفاده از آنها نیستند، منع می کند. حتی اگر یک مهاجم بالقوه دسترسی پیدا کند، نمی تواند وجود سرویس های دیگر را تشخیص دهد. بسیار مهم است که اذعان کنیم که این رویکرد امنیت مطلق را تضمین نمی کند. دشمنان همچنان می توانند با سوء استفاده از ضعف های برنامه یا گمراه کردن کاربران برای افشای اطلاعات ورود به سیستم خود از طریق حملات فیشینگ، تلاش کنند تا به این منابع دسترسی پیدا کنند.

بنابراین، بیایید سعی کنیم مزایا و معایب دسترسی به شبکه Zero Trust را فهرست کنیم

مزایای Zero Trust Network Access

- ZTNA یک راه حل کاملاً مبتنی بر نرم افزار است که به هیچ سخت افزاری نیاز ندارد. با توجه به وضعیت کنونی مشکلات لجستیک و زنجیره تامین، کسب و کارها باید به فکر مهاجرت به راه حل های امنیتی مبتنی بر نرم افزار باشند.

- سادگی صفحه داده – ترافیک کاربر دیگر نیازی به سفر به مرکز داده ندارد زیرا مستقیماً به برنامه می رود و در نتیجه سطح داده را ساده می کند.

- مکان برنامه مهم نیست – می تواند در یک مرکز داده، یک اینترانت یا در فضای ابری باشد.

- ZTNA مزیت مقیاس بندی ظرفیت را بر اساس مجوز ارائه می دهد و نیاز به اصلاحات اضافی زیرساخت را پس از اجرا از بین می برد.

- کاربران شرکتی نیازی به اتصال به شبکه شرکتی ندارند. بنابراین، زیرساخت نامرئی است.

- سازمان ها تقسیم بندی برنامه ها را کنترل می کنند، بنابراین تقسیم بندی شبکه پیچیده ضروری نیست.

معایب ZTNA

- ZTNA می تواند بسیار پیچیده برای پیاده سازی در یک سازمان باشد. هر کاربر، دستگاه (از جمله اینترنت اشیا و سایر دستگاه های بدون هد) و برنامه باید احراز هویت و مجوز داشته باشد. این پیچیدگی بیشتری ایجاد می کند، به ویژه هنگام بحث درباره شرکت ها با بسیاری از کاربران، دستگاه ها و برنامه ها.

- تغییر از امنیت متمرکز بر محیط معمولی به ZTNA باید تحت آزمایش و مستندات گسترده قرار گیرد تا از هرگونه غافلگیری برای کاربران در طول انتقال جلوگیری شود.

- ZTNA ممکن است مانع از بهره وری شود. اقدامات امنیتی اضافی مانند احراز هویت دو مرحله ای می تواند بر تجربه کلی کاربر تأثیر بگذارد. برای کاهش این امر، محصولات اضافی باید برای یادگیری و پیاده سازی یک سیستم کنترل دسترسی ادغام شوند و فرکانس احراز هویت در طول زمان کاهش یابد.

- ZTNA حول شبکه ها و برنامه ها طراحی شده است و آن را به راه حلی تبدیل می کند که صرفاً بر روی داده متمرکز نیست. در نتیجه، در صورت حمله باج افزار، ممکن است برخی از داده ها همچنان در معرض خطر قرار گیرند. برای رسیدگی به این موضوع، یک لایه اضافی شامل فناوری AI/ML برای نظارت بر رفتار و عملیات کاربر و محدود کردن دسترسی در صورت مشاهده هر گونه ناهنجاری ضروری است.

امنیت مطلق مانند یک موبایل دائمی است – حتی در تئوری غیرممکن است. ما فقط می توانیم کارایی امنیت را در محدوده هزینه قابل مدیریت افزایش دهیم. معادله ای را بر اساس قیمت پشتیبانی و قیمت بازیابی بالقوه ضرب در احتمال در نظر بگیرید. اگر به امنیت به عنوان یک محصول مستقل نگاه کنیم، باید تعادل سنتی بین ارزش و قیمت را رعایت کند. کاهش احتمال هک نشاندهنده ارزش است، اما این سوال باقی میماند که “چقدر به اندازه کافی کم است؟” هزینه یک راه حل در هزینه های پشتیبانی فنی، تأثیر بر وظایف روزانه کاربران نهایی، و حتی احتمال درخواست کاربران تجاری برای حذف نقش دارد.

واضح است که Zero Trust یک رویکرد اساسی برای امنیت شبکه است که در سال های اخیر توجه قابل توجهی را به خود جلب کرده است. با این حال، چشم انداز تهدید همیشه در حال تحول مستلزم آن است که معماری امنیتی Zero Trust به طور مداوم تکامل یابد. با پیشرفت تکنولوژی، روشهای مورد استفاده مهاجمان نیز پیچیدهتر میشوند. بنابراین، معماری Zero Trust باید با این تغییرات سازگار شود.

جمع بندی کلی

توجه به آخرین پیشرفت های فناوری برای اطمینان از قوی و ایمن ماندن پایه دسترسی به شبکه Zero Trust بسیار مهم است. این رویکرد فعالانه، سازمان ها را قادر می سازد تا از تهدیدات امنیتی بالقوه جلوتر بمانند و خطر نقض دادهها و سایر حوادث امنیت سایبری را کاهش دهند.

مطالب زیر را حتما بخوانید:

قوانین ارسال دیدگاه در سایت

- چنانچه دیدگاهی توهین آمیز باشد و متوجه اشخاص مدیر، نویسندگان و سایر کاربران باشد تایید نخواهد شد.

- چنانچه دیدگاه شما جنبه ی تبلیغاتی داشته باشد تایید نخواهد شد.

- چنانچه از لینک سایر وبسایت ها و یا وبسایت خود در دیدگاه استفاده کرده باشید تایید نخواهد شد.

- چنانچه در دیدگاه خود از شماره تماس، ایمیل و آیدی تلگرام استفاده کرده باشید تایید نخواهد شد.

- چنانچه دیدگاهی بی ارتباط با موضوع آموزش مطرح شود تایید نخواهد شد.

نظرات کاربران

متاسفیم! برای ثبت دیدگاه باید وارد شوید!